Macam - macam teknik pencurian data yang paling sering dipakai

TEKNIK PENCURIAN DATA YANG SERING DIPAKAI

1. Eavesdropping

merupakan teknik mengintersepsi jaringan komunikasi korban secara real time. Jaringan komunikasi itu sendiri contohnya telepon, video call, SMS, fax, dan lain-lain. Tujuannya untuk mencuri data yang tidak terenkripsi dan dikirimkan melalui jaringan data.

Sekilas jika kamu perhatikan, sebetulnya teknik ini merupakan bagian dari teknik hacking MiTM. Yang dilakukan melalui teknik ini bisa dibilang seperti menguping. Ketika ada dua orang melakukan pembicaraan melalui telepon, hacker dengan memakai teknik ini akan dapat mendengarnya. Atau bahasa lainnya adalah menyadap.

Teknik hacking ini bisa dibilang tergolong sulit, tapi mudah dilakukan bagi orang yang memiliki wewenang khusus. Karena untuk melalukan teknik ini, biasanya membutuhkan perangkat tambahan ataupun sebuah akses khusus.

Bagaimana pun, teknik ini tergolong sangat berbahaya. Dan bukan tidak mungkin seseorang di sekitar kamu dapat melakukannya.

Cara Mencegah Serangan Teknik Hacking Eavesdropping

Nah, kira-kira bagaimana cara menghadapi serangan Eavesdropping ini? Berikut adalah beberapa cara untuk mengetahui saat ada seseorang yang menyerang kamu dengan teknik hacking Eavesdropping.

- Apabila yang diserang adalah jalur komunikasi telepon. Biasanya jalur komunikasi telepon kita nantinya tidak jernih, akan ada seperti suara berdengung. Di satu sisi, suara lawan bicara kita juga akan menggema.

- Sambungan jalur telepon akan sering terputus setiap beberapa menit, meskipun sinyal kamu dan lawan bicara kamu kuat.

- Saat kita menelepon, kadang tersasar ke nomor yang tidak jelas. Padahal kita sudah memastikan nomor telepon yang dituju.

- Apabila yang diserang adalah jalur komunikasi pesan, biasanya pesan-pesan kamu akan mengalami delay, bahkan bukan tidak mungkin gagal dikirim.

- Pesan akan terkirim dua kali, bahkan juga menyebabkan biaya pengiriman pesan kamu menjadi dua kali lipat.

Seandainya kamu mengalami tanda-tanda tersebut, bukan tidak mungkin saat ini kamu sedang diserang dengan teknik hacking yang bernana Eavesdropping ini. Untuk itu, kamu perlu melakukan hal ini.

- Ganti nomor ponsel atau akun.

- Kalau kamu tidak bisa ganti nomor ponsel atau akun, segera hubungi operator layanan tersebut. Katakan bahwa kamu curiga ada aktivitas komunikasi lain di luar yang kamu lakukan.

- Lakukan factory reset. Mengenai bagaimana caranya, kamu bisa melihatnya melalui artikel Jaka berikut.

- shoulder surfing (pengamatan langsung terhadap display monitor seseorang untuk memperoleh akses), dumpster diving (mengakses untuk memperoleh password dan data lainnya).

- digital sniffing (pengamatan elektronik terhadap jaringan untuk mengungkap password atau data lainnya).

Selain itu, spoofing juga dapat digunakan untuk mendapatkan akses ke informasi pribadi target, menyebarkan malware melalui tautan atau lampiran yang terinfeksi, melewati kontrol akses jaringan, atau mendistribusikan ulang lalu lintas untuk melakukan serangan penolakan layanan. Karena itu spoofing sering kali merupakan cara penjahat cyber mendapatkan akses untuk melakukan serangan dunia maya yang lebih besar seperti ancaman terus-menerus yang canggih atau serangan man-in-the-middle.

Sebuah serangan yang berhasil, contohnya terhadap organisasi dapat mengakibatkan sistem dan jaringan komputer yang terinfeksi, pembobolan data, atau hilangnya pendapatan yang tentunya dapat mempengaruhi reputasi publik organisasi. Selain itu, spoofing yang mengarah pada pengalihan lalu lintas internet dapat membanjiri jaringan atau mengarahkan pelanggan / klien ke situs jahat yang bertujuan untuk mencuri informasi atau menyebarkan malware.

•> Jenis - Jenis Spoofing yaitu :

a. Spoofing Email

Spoofing email terjadi saat penyerang menggunakan pesan email untuk mengelabui penerima agar mengira pesan tersebut berasal dari sumber yang dikenal atau terpercaya. Email ini mungkin menyertakan tautan ke situs web berbahaya atau lampiran yang terinfeksi malware, atau mereka mungkin menggunakan manipulasi psikologis untuk meyakinkan penerima agar secara bebas mengungkapkan informasi sensitif. Informasi pengirim mudah dipalsukan dan dapat dilakukan dengan salah satu dari dua cara berikut:

- Meniru alamat email atau domain terpercaya dengan menggunakan huruf atau angka alternatif agar tampak sedikit berbeda dari aslinya

- Menyamarkan bidang atau kotak ‘F’rom menjadi alamat email yang tepat dari sumber yang dikenal atau terpercaya

b. Spoofing ID Penelepon/Caller ID

Dengan spoofing ID penelepon, penyerang dapat membuatnya seolah-olah panggilan telepon mereka berasal dari nomor tertentu baik yang dikenal dan dipercaya oleh penerima, atau yang menunjukkan lokasi geografis tertentu. Penyerang kemudian dapat menggunakan manipulasi psikologis yang sering kali menyamar sebagai seseorang dari bank atau dukungan pelanggan. Ini dilakukan untuk meyakinkan target mereka agar, melalui telepon, memberikan informasi sensitif seperti sandi, informasi akun, nomor jaminan sosial, dan banyak lagi.

C. Spoofing Situs Web

Jenis spoofing situs web mengacu pada kapan situs web dirancang untuk meniru situs yang sudah ada yang dikenal datau dipercaya oleh pengguna. Karena target tidak awas akan adanya perbedaan situs palsu dan situs asli, maka penyerang memanfaatkan keraguan ini. Penyerang menggunakan situs ini untuk mendapatkan login dan informasi pribadi lainnya dari pengguna.

d. Spoofing IP

Penyerang dapat menggunakan spoofing IP (Internet Protocol) untuk menyamarkan alamat IP komputer, dengan demikian menyembunyikan identitas pengirim atau meniru sistem komputer lain. Salah satu tujuan spoofing alamat IP adalah untuk mendapatkan akses ke jaringan yang mengotentikasi pengguna berdasarkan alamat IP. Namun, lebih sering, penyerang akan memalsukan alamat IP target dalam serangan penolakan layanan untuk membanjiri korban dengan lalu lintas. Penyerang akan mengirim paket ke beberapa penerima jaringan, dan ketika penerima paket mengirimkan tanggapan, mereka akan dialihkan ke alamat IP palsu target.

e. Spoofing ARP

Address Resolution Protocol (ARP) adalah protokol yang menyelesaikan alamat IP ke alamat Media Access Control (MAC) untuk mengirimkan data. Spoofing ARP digunakan untuk menautkan MAC penyerang ke alamat IP jaringan yang sah sehingga penyerang dapat menerima data yang dimaksudkan untuk pemilik yang terkait dengan alamat IP tersebut. Spoofing ARP biasanya digunakan untuk mencuri atau memodifikasi data, tetapi juga dapat digunakan dalam serangan penolakan layanan dan man-in-the-middle atau dalam pembajakan sesi.

f. Spoofing Server DNS

Server DNS (Domain Name System) menyelesaikan URL dan alamat email ke alamat IP yang sesuai. Disini spoofing DNS memungkinkan penyerang mengalihkan lalu lintas ke alamat IP yang berbeda, mengarahkan korban ke situs yang menyebarkan malware.

g. Spoofing GPS

Serangan spoofing GPS terjadi ketika penerima GPS tertipu dengan menyiarkan sinyal palsu yang menyerupai sinyal asli. Dengan kata lain, penipu berpura-pura berada di satu lokasi padahal sebenarnya berada di lokasi lain. Penipu dapat menggunakan ini untuk meretas GPS mobil dan mengirim Anda ke alamat yang salah, atau bahkan mengganggu sinyal GPS kapal, gedung, atau pesawat. Aplikasi seluler apa pun yang mengandalkan data lokasi dari ponsel cerdas dapat menjadi target serangan jenis ini.

•) Dampak dan Bahaya Spoofing

Pelaku kejahatan spoofing akan d menggunakan informasi yang mereka peroleh melalui kegiatan spoofing yang mereka lakukan dengan cara tertentu. Kejahatan ini bisa menjadi kejahatan finansial. Contohnya adalah bahwa penjahat dapat melakukan transaksi keuangan dalam jumlah besar atas nama seseorang yang mencuri informasi kartu kredit. Transaksi ini terkadang dapat berupa kredit hingga transaksi besar seperti pembelian dengan jumlah besar.

Terkadang dapat digunakan untuk transaksi yang jauh lebih kecil, misalnya, untuk mengambil inventaris dari video game online. Penjahat juga cenderung terjebak dalam transaksi keuangan ini karena orang yang informasi kartunya dicuri mengeluh kepada pihak berwenang. Untuk ini, pelaku spoofing mencuci penghasilannya dengan metode pencucian uang dan mengubahnya menjadi uang bersih. Pendapatan dari kegiatan kriminal terkait penipuan perlu dicuci, sehingga ada hubungan penting antara Spoofing dan pencucian uang.

Spoofing dan pencucian uang yang berbahaya adalah kejahatan. Banyak lembaga keuangan memiliki unit terpisah yang bekerja untuk mencegah kegiatan ilegal ini. Organisasi dapat membangun lebih banyak kolaborasi antara penipuan dan departemen AML untuk mencegah Spoofer. Jika lembaga melindungi diri mereka sendiri dari aktivitas pencucian uang yang disebabkan oleh Spoofing, mereka tidak akan dikenakan sanksi peraturan, juga tidak akan kehilangan reputasi perusahaannya.

•) Cara Mengatasi Spoofing :

Ada banyak cara untuk mencegah spoofing, seperti penggunaan anti-spoofing. Selain juga selalu melakukan screening informasi seperti kata sandi, informasi kartu kredit, dan nomor KTP/jaminan sosial hanya boleh dibagikan di situs web terenkripsi menggunakan HTTPS. Ketika email atau panggilan telepon diterima dari institusi dan orang mana pun, sebaiknya Anda waspada dan tidak serta merta memberikan informasi pribadi Anda. Begitu juga konten apa pun yang terlihat di Internet tidak boleh diklik, alamat IP, dll, harus diperiksa sebelum sambungan dibuat atau tanpa berinteraksi dengan situs-situs ini.

4. Email Spoofing

Email spoofing adalah pemalsuan pada bagian header email, sehingga email yang dikirim seolah-olah dikirimkan dari email yang valid. e-mail spoofing umumnya digunakan untuk aktivitas spamming, phishing atau fraud. Contoh email spoof biasanya dikirimkan dengan menyamarkan alamat email sebenarnya dengan alamat email instansi tertentu.

Biasanya email spoof akan meminta hal yang bersifat rahasia, misal username dan password. Selain itu pada email spoofing juga bisa berisi link yang digunakan untuk phishing. Berikut adalah salah satu contoh eamil spoofing.

Email Spoofing termasuk email spam, Anda bisa mengabaikan isi email-nya dan sangat disarankan untuk tidak mengakses link atau attachment pada isi email.

Email Spoofing (spam) tidak bisa dihilangkan sepenuhnya tetapi bisa dikurangi menggunakan fitur “Spam Filter (Spamassasin)”.

Berikut Link penggunaan “Spam Filter” pada cPanel dan Plesk Panel.

5. Phising

Phising adalah upaya untuk mendapatkan informasi data seseorang dengan teknik pengelabuan. Data yang menjadi sasaran phising adalah data pribadi (nama, usia, alamat), data akun (username dan password), dan data finansial (informasi kartu kredit, rekening).

Istilah phising resmi adalah phishing , yang berasal dari kata fishing yaitu memancing.

Kegiatan phising memang bertujuan memancing orang untuk memberikan informasi pribadi secara sukarela tanpa disadari. Padahal informasi yang dibagikan tersebut akan digunakan untuk tujuan kejahatan.

Pelaku phising biasanya menyenangkan diri sebagai pihak atau institusi yang praktik. Dengan menggunakan website atau email palsu yang tampak seperti, banyak orang berhasil dikelabui.

Informasi data phising yang diperoleh langsung dimanfaatkan untuk menipu korban. Atau, bisa juga dijual ke pihak lain untuk melakukan tindakan tidak bertanggung jawab seperti akun akun. Aksi cyber crime ini memang berbahaya.

Menurut sebuah laporan , 32% pencurian data selalu melibatkan kegiatan phising . Bahkan, di awal tahun 2020 saja, Anti Phishing Working Group mencatat sudah ada 165.772 website phising yang siap menjaring korban. Dan, sektor finansial masih menjadi sasaran utamanya:

Jenis Phising

Untuk lebih mengenal tindakan phising, mari belajar phising yang paling banyak ditemui saat ini:

1. Phising Email

Sesuai namanya, email phising menggunakan media email untuk menjangkau calon korbannya.

Jumlah aksi email phising ini cukup banyak. Menurut data, terdapat 3,4 miliar email palsu yang dikirimkan setiap harinya. Anda bisa membayangkan, berapa banyak korban yang bisa terjerat aksi ini.

2. Phising Tombak

Spear phising adalah jenis dari email phising. Bedanya, alih-alih menggunakan pengiriman email secara masif dengan calon korban yang acak, spear phising menarget calon korban tertentu. Biasanya, teknik ini dilakukan setelah beberapa informasi dasar calon korban dimiliki, seperti nama dan alamat.

3. Penangkapan ikan paus

Whaling adalah langkah phising yang tidak hanya menarget individu secara spesifik, tapi juga individu yang memiliki kewenangan tinggi di suatu organisasi, misalnya pemilik bisnis, direktur perusahaan, manajer personalia, dan lainnya.

Dengan demikian, jika tindakan penangkapan ikan paus ini berhasil, akan banyak keuntungan yang bisa dimanfaatkan dari akses yang didapatkan.

4. Phising Web

Phising web adalah upaya memanfaatkan situs web palsu untuk mengelabui calon korban. Situs web untuk phising akan terlihat mirip dengan situs resmi dan menggunakan nama domain yang mirip. Hal ini disebut domain spoofing.

Sebagai contoh, untuk menyerupai niagahoster.co.id, domain yang digunakan pelaku phising adalah niaga-hoster.my.id.

Bagaimana Sebuah Aksi Phising Dijalankan?

Cara kerja phising adalah memanfaatkan dan memanfaatkan kesalahan yang menjadi korban. Di sini, kami akan menggunakan contoh web phising dengan memanfaatkan nama PayPal seperti ditemukan welivesecurity.com .

1. Pelaku Memilih Calon Korban

Tahap awal kegiatan phising web akan dimulai dengan menentukan siapa calon korbannya. Pada umumnya, korban yang disukai adalah pengguna platform pembayaran online seperti PayPal , Ovo , dan lainnya.

Tidak hanya itu saja, banyak pelaku phising yang mengincar pengguna platform yang memiliki celah keamanan. Kasus terbaru terjadi pada platform komunikasi Zoom. Tak kurang dari 1000 upaya phising terjadi hanya di bulan April 2020 saja .

2. Pelaku Menentukan Tujuan Phising

Setelah mendapatkan calon korban yang potensial, pelaku akan mulai melihat apa yang akan dicapai dari kegiatan phising web yang dilakukan.

Apakah akan menarget username dan password pengguna untuk menguasai akun. Apa malah mendapatkan semua informasi korban melalui sebuah prosedur yang disiapkan.

Pada contoh aksi phising PayPal , pelaku menginginkan semua informasi dari pengguna platform tersebut. Seperti yang ditunjukkan oleh welivescurity.com , pengguna akan menerima email untuk mengonfirmasi data diri melalui tautan situs web palsu yang disediakan.

3. Pelaku Membuat Website Phising

Untuk aksinya, pelaku akan mulai menyiapkan situs palsu untuk melakukan aksi phising. Mulai dari mendesain situs web palsu, memilih nama domain yang mirip dengan domain asli hingga menyiapkan konten dengan tulisan yang Anda inginkan.

Pada praktiknya, pelaku terkadang membuat situs web yang sangat mirip dengan situs web resmi tapi menggunakan nama domain yang jauh berbeda seperti yang terlihat di contoh atas.

Namun, pada contoh kasus phishing Danamon Online beberapa waktu lalu, Anda akan langsung melihat bahwa domain yang digunakan mirip dengan situs resminya:

4. Calon Korban Mengakses Website Phising

Dengan tampilan situs web dan informasi yang diharapkan, tak sedikit calon korban yang akhirnya mengakses situs web phising milik pelaku. Langkah ini biasanya dilakukan dengan mengajak calon korban melalui email phising atau link yang disebarkan melalui SMS atau akun media sosial.

5. Calon Korban Mengikuti Instruksi Pelaku

Inilah kunci dari terjadinya aksi phising. JIka calon korban melakukan instruksi yang diberikan pelaku, maka pelaku akan berhasil mencapai tujuan.

Sebagai contoh, pada halaman situs web yang disediakan, calon korban diminta melakukan pembaruan informasi pribadi hingga data pembayaran pada akun yang digunakan. Pada saat selesai mengisi data dan melakukan submit, saat itulah semua informasi korban berhasil dimiliki.

6. Data Korban akan Dimanfaatkan

Jika aksi phising web berhasil, pelaku akan memanfaatkan data yang telah diterima. Apa saja yang bisa dilakukan?

- • Menjual informasi yang didapatkan ke pihak ketiga yang membutuhkan data calon konsumen. Misalnya, untuk tujuan telemarketing atau kegiatan marketing online lainnya.

- • Menjual data informasi tersebut untuk kepentingan politik atau iklan penjualan produk.

- • garis aksi penipuan. Misalnya, dengan menyatakan seseorang memenangkan undian tertentu yang pada akhirnya orang tersebut mengirimkan sejumlah uang.

- • Menggunakan data yang dimiliki untuk mencoba membobol akun yang dimiliki atau akun lain.

- • melakukan pinjaman online mengatasnamakan korban dengan menggunakan data diri korban. Tentu saja, korban lah yang akan ditagih pelunasan atas kredit tersebut.

9 Tips Agar Tidak Menjadi Korban Phising

Agar sebagai pengguna platform tertentu, Anda bisa terhindar dari kejahatan phising, inilah beberapa tips yang perlu Anda lakukan:

1. Selalu Update Informasi terkait Phising

Anda sudah belajar tentang jenis phising. Namun, tidak menutup kemungkinan jenis kejahatan online akan terus berkembang. Baik dari media yang digunakan untuk phising ataupun jenis serangan yang dilakukan.

Oleh karena itu, selalu ikuti perkembangan berita phising dengan baik. Salah satunya dengan memiliki rasa ingin tahu jika ada insiden keamanan yang terjadi seperti kebocoran data pengguna Tokopedia atau Bukalapak baru-baru ini.

Apakah kejadian tersebut dimulai dari aksi phising? Bagaimana kejahatan online tersebut dilakukan? Atau, berbagai pertanyaan lainnya.

2. Selalu Cek Siapa Pengirim Email

Email phising masih menjadi jenis kejahatan online yang marak. Untuk itu, Anda perlu berhati-hati ketika mendapatkan email dari pengirim yang dikenakan.

Anda sebaiknya tidak hanya melihat nama pengirim, tapi juga alamat email yang mengirimkannya pada bagian From field . Sebab, email tersebut bisa saja palsu.

Anda bahkan harus ekstra waspada jika email yang Anda terima terkait dengan perubahan informasi akun, pembayaran dan hal penting lainnya.

Sebagai contoh, ketika Anda menerima email yang seolah-olah berasal dari Niagahoster dan meminta Anda untuk melakukan pesanan seperti di bawah ini, Anda bisa melihatnya:

Pertama , ketika menggunakan nama Niagahoster, maka email yang kami kirim akan menggunakan domain niagahoster.co.id , misalnya cs@niagahoster.co.id. Bukan @i-ob.co.uk atau domain lain yang tidak terkait dengan Niagahoster.

Kedua , pada bagian footer email, akan selalu ada kontak resmi Niagahoster yang dapat Anda gunakan untuk melakukan pengecekan (verifikasi) apakah informasi yang Anda dapatkan benar.

3 . Jangan Asal Klik Link yang Diterima

Meskipun Anda menjadi sasaran phising, Anda belum tentu menjadi korban. Kuncinya adalah apakah Anda melakukan klik pada tautan yang disiapkan oleh pelaku phising atau tidak.

Seperti yang Anda tahu, email dan situs web untuk phising yang dibuat mirip dengan Si tampan. Namun, selalu ada hal yang membedakan sumber resmi dengan palsu. Bisa dari formulir pengisian data yang menarik, bahasa konten yang bukan seperti biasa Anda terima, dan lain sebagainya.

Jadi, sebelum meng-klik link apapun, pastikan link tersebut aman.

Caranya, arahkan mouse ke link tersebut tanpa diklik (hover). Kemudian, akan muncul URL informasi dari link tersebut. Jika mengarah ke website asli, berarti aman. Jika ke situs web lain yang tidak dikenal, lebih mengarah ke urungkan niat Anda.

4 . Pastikan Keamanan Website yang Diakses

Jangan kunjungi website yang tidak aman, terutama website yang akan memproses data pribadi atau finansial. Hanya transaksi yang dilakukan pada situs web yang menggunakan SSL saja, yaitu situs web yang ditandai dengan penggunaan protokol HTTPS .

Dengan memastikan aktivitas online Anda hanya pada situs web yang aman, maka kemungkinan Anda menjadi korban phising lebih kecil.

Jangan sampai website Anda jadi sasaran kejahatan online, amankan website dengan fitur Imunify360.

5 . Gunakan Browser Versi Terbaru

Sarana Anda untuk melakukan aktivitas online adalah browser. Jadi, selalu gunakan versi browser terbaru yang dapat melindungi keamanan data dan privasi Anda.

Langkah ini penting karena setiap browser merilis versi terbaru, selalu terkait dengan perbaikan celah keamanan dan fitur yang lebih efektif. Untuk memudahkan, Anda cukup mengaktifkan status update otomatis di setiap browser yang Anda gunakan.

6 . Waspada Ketika Dimintai Data Pribadi

Pada dasarnya, jangan pernah memberikan data pribadi Anda ketika mengakses sebuah situs web. televisi, situs web tersebut memang resmi dan data yang Anda butuhkan untuk menjalankan proses transaksi.

Sebagai contoh, terdapat beberapa toko online yang hanya melayani pembelian dari anggota yang sudah terdaftar. Namun, ada juga yang diperbolehkan transaksi pembelian tanpa harus login. Apapun pilihan Anda, lakukanlah yang paling memberikan dampak keamanan minimal.

7. Cek Akun Online Anda secara Rutin

Tak jarang Anda melakukan registrasi ke berbagai platform atau situs dan kemudian tidak pernah digunakan lagi. Padahal, semua informasi Anda masih tersimpan di platform tersebut.

Rekomendasi yang dapat kami berikan, lakukan penghapusan akun dan data jika sudah tidak digunakan. Atau, Anda bisa terus melakukan perubahan kata sandi secara berkala di akun tersebut jika masih ingin menggunakannya pada waktu tertentu.

8.Gunakan Otentikasi Dua Faktor

Jika platform yang Anda gunakan menyediakannya, selalu aktifkan Two-Factor Authentication (2FA) . Sistem ini menggunakan pengungkit 2 langkah, yaitu password dan ponsel Anda.

Pada saat pelaku phising sudah menemukan username dan password Anda tapi tidak dapat memasukkan kode pengungkit 2FA, platform tidak akan melanjutkan proses. Artinya, akun Anda akan terlindungi dengan lebih baik.

9 . Lakukan Scan Malware secara Berkala

Salah satu serangan dalam phising adalah meminta Anda mendownload file tertentu melalui email palsu yang Anda terima. Pada saat melakukannya, bisa saja Anda sedang mengunduh malware yang akan bekerja di komputer Anda secara rahasia.

Untuk menghindari hal ini, gunakanlah software anti-malware yang akan melakukan scan secara otomatis sesuai dengan setting yang Anda gunakan. Jangan lupa untuk segera menghapus script yang menarik yang bisa saja mencuri informasi pribadi Anda.

6. Pharming

Istilah, "pharming" berasal dari dua konsep: phishing dan pertanian. Ini adalah jenis serangan siber rekayasa sosial yang memanipulasi lalu lintas situs web untuk mengambil alih informasi pribadi pengguna atau memasang malware di komputer mereka. Untuk melakukan ini, pharmer membuat situs web palsu yang merupakan replika dari situs target, dan menggunakan beberapa metode untuk mengarahkan pengguna ke situs palsu.

Penjahat dunia maya biasanya membuat replika palsu dari bank dan situs web e-niaga untuk mengumpulkan nama pengguna, kata sandi, nomor jaminan sosial, dan detail kartu kredit/debit.

Bagaimana Pharming Dilakukan?

Pharming memanfaatkan dasar penjelajahan internet—khususnya, rangkaian huruf yang menyusun alamat internet (xyz.contoh.com), perlu diubah menjadi alamat IP oleh server DNS (sistem nama domain) agar koneksi dapat berjalan.

Pharming dilakukan dengan mengubah pengaturan host pada sistem korban atau memanipulasi server DNS. Ini dicapai dengan dua cara:

Menyebabkan Perubahan pada File Host Lokal

File host lokal mengacu pada direktori alamat IP dan nama domain yang disimpan di komputer lokal pengguna. Misalnya, pada sistem macOS dan Linux, file ini terletak di /etc/hosts. Pharming terjadi ketika penjahat dunia maya menyerang sistem korban dan mengubah file host untuk mengarahkan individu ke situs web palsu setiap kali mereka mencoba mengakses situs yang sah. Penjahat dunia maya mungkin sangat ahli dalam membuat situs web palsu tampak sangat mirip dengan yang asli. Oleh karena itu, para korban tidak sadar dan membocorkan kredensial login atau informasi keuangan mereka kepada para penipu.

Penyerang cyber biasanya menggunakan teknik phishing untuk mengirim malware ke komputer korban, menyebabkan perubahan pada file host mereka. Apoteker dapat menyebarkan email yang berisi kode berbahaya dan ketika korban mengkliknya, malware diunduh dan diinstal di komputer mereka.

Sistem Nama Domain (DNS) Spoofing

Metode utama lainnya yang digunakan pharmer untuk mengarahkan lalu lintas adalah melalui eksploitasi kelemahan server DNS dan memalsukan tanggapannya terhadap permintaan DNS. Efeknya, korban dialihkan ke situs palsu yang dikendalikan oleh apoteker, meskipun alamat yang benar terlihat di bilah alamat browser. Situs web palsu kemudian digunakan untuk mengumpulkan rincian keuangan dan informasi rahasia dari korban, dan juga dapat menginstal virus pada sistem korban.

Apa yang membuat DNS spoofing lebih mengancam daripada perubahan file host adalah bahwa hal itu tidak harus bergantung pada tindakan korban dan memiliki konsekuensi yang berpotensi lebih buruk karena server DNS menanggapi permintaan banyak pengguna, dan dapat "meracuni" server DNS lain dengan perubahan pharmer ke catatan DNS. Juga, dengan DNS spoofing, korban mungkin memiliki komputer yang bebas dari virus tetapi masih bisa diserang oleh pharmer. Bahkan jika host mengambil tindakan pencegahan seperti mengetik alamat situs web secara manual atau secara teratur menggunakan bookmark tepercaya, ini masih belum cukup untuk memerangi spoofing DNS, karena pengalihan berbahaya terjadi setelah permintaan koneksi dikirim oleh komputer.

Ketika apoteker mencuri detail keuangan dan pribadi korban mereka, mereka kemudian dapat menggunakannya untuk penipuan atau menjualnya di web gelap.

7. Cookies

Cookie adalah istilah untuk kumpulan yang berisi jejak dan aktivitas ketika menelusuri sebuah situs web. Secara sederhana pengertian cookies adalah kumpulan data yang diterima komputer dari sebuah situs dan mengirimkan kembali ke situs yang dikunjungi.

Kegunaan dan Fungsi Cookies Pada Browser

Dengan cookies, website bisa menyimpan rekam jejak dan aktivitas yang dilakukan pengunjung. Fungsi apa saja yang disediakan oleh cookies? Simak penjelasan lengkapnya berikut ini:

1. Destruksi Informasi Login

Fungsi cookies yang pertama adalah untuk menyimpan informasi login. Jadi, Anda tidak perlu menulis berulang kali username dan kata sandi untuk mengunjungi website yang sama.

2. Pengaturan Website

Cookies juga berfungsi untuk menyimpan pengaturan situs web yang dikunjungi. Misalnya, ketika Anda mengunjungi sebuah situs web yang menawarkan pilihan bahasa Inggris dan bahasa Indonesia. Kemudian Anda memilih pengaturan bahasa Indonesia, cookie akan “mengingat” preferensi yang Anda pilih.

Jadi, saat Anda mengakses kembali situs web tersebut, situs web akan otomatis menyediakan konten dalam bahasa Indonesia, sesuai dengan pilihan Anda sebelumnya.

3. Menyediakan Konten Lebih Personal

Fungsi cookie yang lain adalah mendukung situs web untuk menyediakan konten yang lebih personal. Misalnya, di sebuah situs belanja Anda sering mencari produk elektronik dan pakaian. Ketika Anda kembali ke situs belanja online tersebut, Anda akan mendapatkan saran-saran produk yang berkaitan dengan produk elektronik dan pakaian.

Jadi pengalaman berbelanja online Anda bisa lebih pribadi karena cookie menyimpan jejak dan aktivitas Anda di situs belanja online tersebut.

4. Iklan

Fungsi cookies yang terakhir adalah untuk menampilkan iklan yang sesuai dengan aktivitas browsing pengunjung. Misalnya, Anda baru saja mengunjungi situs web toko online yang menjual sepatu. Kemudian Anda membaca berita di portal berita online dan dapat menemukan iklan yang berkaitan dengan sepatu.

8. Spyware

Pengertian Spyware

Spyware adalah software yang diinstal secara diam-diam oleh hacker dan digunakan untuk memantau perilaku online korban. Spyware diklasifikasikan sebagai salah satu jenis malware yang dirancang untuk mengakses dan merusak komputer Anda. Seperti yang dijelaskan dalam pengertian spyware, software jahat ini dapat memonitor aktivitas internet korban mulai dari kebiasaan berselancar di internet, melacak login dan kata sandi, merekam tombol yang ditekan user, sampai memata-matai informasi sensitif yang dimiliki secara online.

Spyware merupakan salah satu ancaman paling umum di internet. Spyware akan menginfeksi sistem dengan cara yang sama seperti jenis malware yang lain. Mereka dapat menyebar karena adanya kerentanan keamanan di dalam sistem, pemasaran software palsu, email phishing, serta metode social engineering yang lain. Jadi, serangan spyware tidak hanya memanfaatkan sistem keamanan Anda yang lemah namun juga kelemahan manusia yang tidak berhati-hati ketika berada di dunia cyber.

Agar Anda lebih mudah dalam memahami pengertian spyware, berikut kami sediakan beberapa jenis spyware paling umum. Biasanya, spyware memiliki pengaruh yang berbeda-beda tergantung dari niat pembuatnya.

Keyloggers

Keylogger juga dikenal sebagai monitor sistem. Keyloggers dirancang untuk merekam aktivitas komputer Anda, seperti merekam tombol yang ditekan oleh user, riwayat pencarian, aktivitas email, komunikasi di dalam chat room, kredensial sistem, dan masih banyak lagi. Bahkan spyware yang dibuat dengan kemampuan yang lebih canggih, dapat mengumpulkan dokumen yang dicetak oleh printer yang terhubung pada sistem yang terinfeksi.

Password Stealers

Sesuai dengan namanya, password stealers dapat mengumpulkan kata sandi dari komputer yang terinfeksi. Jenis-jenis kata sandi yang dikumpulkan dapat mencakup kredensial yang disimpan di web browser, kredensial untuk login ke dalam sistem, dan lain-lain.

Infostealers

Ketika PC atau perangkat lain terinfeksi dengan spyware jenis ini, informasi sensitif seperti kata sandi, usernames, alamat email, file log, riwayat browser, informasi sistem, spreadsheet, dokumen, file media, dll dapat dengan mudah terbaca. Infostealer biasanya memanfaatkan kerentanan keamanan browser untuk mengumpulkan data pribadi dan informasi sensitif lainnya.

Banking Trojans

Sama dengan spyware infostealers, banking trojan juga memanfaatkan kerentanan keamanan browser untuk memperoleh kredensial dari lembaga keuangan. Ketika sistem terinfeksi, software ini dapat memodifikasi halaman website, transaksi, atau menyisipkan transaksi tambahan. Banking Trojans dapat menyerang berbagai lembaga keuangan mulai dari bank, pialang, platform keuangan online, dompet digital, dan lembaga keuangan yang lain.

9. Adware

Adware merupakan kata dari bahasa Ingrris yaitu “ Ad ” yang berarti “Iklan” dan “ Ware ” berarti “Perangkat”. Pada dasarnya Adware adalah suatu program iklan yang difungsikan untuk menguntungkan semua pihak. Tetapi belakangan ini Adware “Perangkat Lunak Beriklan” lebih diartikan sebagai penyedia dan sumber utama malware “Perangkat Lunak Berbahaya”. Berbahaya jika memiliki jenis Virus lainnya seperti Spyware, tetapi pada umunnya Adware hanya mengganggu pengguna dengan tampilan untuk menampilkan serta menggunakan iklan yang diberikan. Dengan demikian pengguna tidak mengetahui jika komputer mereka menggunakan produk adware tanpa sepengetahuan pengguna PC.

Apa sih Fungsi dan keuntungan dari Adware?

Adware itu sendiri memiliki manfaat yaitu penyalur informasi yang mungkin dibutuhkan oleh seorang pengguna dengan menyajikan iklan yang relevan, sementara pengiklan mendapatkan keuntungan dari pengguna dengan menggunakan produk mereka, sementara penyalur iklan mendapatkan keuntungan dari hasil iklan pengguna. Yang jadi masalah pada Adware yang sekarang ini lebih dianggap sebagai perangkat perusak yang berbahaya. kadang-kadang penyalur iklan tidak bertanggung jawab kepada pengguna dengan tanpa objek untuk menggunakan produk iklan yang belum jelas informasi dan latar belakang produk pengiklan yang mungkin memiliki virus berbahayabagi perangkat pengguna entah itu PC Windows, Linux, Smartphone Android.

Jenis Adware Berdasarkan Perangkat :

Adware PC/Laptop Windows Linux

Adware pada PC biasanya melalui media Instalasi Software dan Download Instal Ekstensi pada Browser dengan kelalaian pengguna dalam memilih konten yang dicari. Banyak iklan yang terdapat saat melakukan aktifitas di Internet.

Adware Android

Pada Smarphone atau perangkat Mobile ini adware bisa berasal dari sebuah aplikasi yang akan mengaktifkan iklan saat dijalankan. Bahkan terdapat beberapa aplikasi yang secara langsung mendownload sebuah program aplikasi lain dengan alasan fitur tambahan dari aplikasi tersebut. Terdapat juga iklan yang muncul saat melakukan aktifitas di Internet. Hal tersebut tidak menjadi bahaya yang bisa mengancam sistem dan perangkat pengguna selama Android dalam keadaan Un-Root (Belum di Root ) bahkan untuk android yang sudah di Root sendiri harus meminta akses pengguna saat suatu aplikasi menjalankan program yang memerlukan akses untuk memodifikasi file pada System Smartphone .

Pada Smarphone atau perangkat Mobile ini adware bisa berasal dari sebuah aplikasi yang akan mengaktifkan iklan saat dijalankan. Bahkan terdapat beberapa aplikasi yang secara langsung mendownload sebuah program aplikasi lain dengan alasan fitur tambahan dari aplikasi tersebut. Terdapat juga iklan yang muncul saat melakukan aktifitas di Internet. Hal tersebut tidak menjadi bahaya yang bisa mengancam sistem dan perangkat pengguna selama Android dalam keadaan Un-Root (Belum di Root ) bahkan untuk android yang sudah di Root sendiri harus meminta akses pengguna saat suatu aplikasi menjalankan program yang memerlukan akses untuk memodifikasi file pada System Smartphone .

Sumber Adware dan Cara Adware Menyerang Perangkat Pengguna :

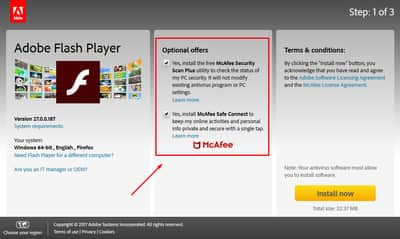

melakukan Instalasi Software

Yang paling sering dari masuknya Adware ke perangkat pengguna adalah kelalaian diri sendiri dalam melakukan instalasi perangkat lunak yang kurang teliti dan berhati-hati. Sebenarnya tidak semua iklan adalah Virus yang berbahaya bagi pengguna, jadi jangan seolah-olah seolah-olah produk tersebut adalah Malware (perangkat lunak berbahaya) berbahaya bagi perangkat pengguna. Beberapa iklan pada dasarnya memiliki manfaat bagi pengguna, instalasi yang tidak diketahui biasanya bersumber dari ketidak telitian pengguna saat melakukan penginstalan pada suatu program.

Yang paling sering dari masuknya Adware ke perangkat pengguna adalah kelalaian diri sendiri dalam melakukan instalasi perangkat lunak yang kurang teliti dan berhati-hati. Sebenarnya tidak semua iklan adalah Virus yang berbahaya bagi pengguna, jadi jangan seolah-olah seolah-olah produk tersebut adalah Malware (perangkat lunak berbahaya) berbahaya bagi perangkat pengguna. Beberapa iklan pada dasarnya memiliki manfaat bagi pengguna, instalasi yang tidak diketahui biasanya bersumber dari ketidak telitian pengguna saat melakukan penginstalan pada suatu program.

Browsing / Download File Di Internet

Browsing di Internet menjadi suatu kebutuhan untuk mendapakan informasi atau mendapatkan file yang dibutuhkan. Tetapi tidak jarang penyedia Situs Web (Penerbit) menampilkan iklan di situs mereka, terkadang terdapat jenis iklan banner, teks, popup bahkan redirect ads yang akan membawa pengguna masuk ke situs penyedia iklan. Disini juga dibutuhkan ketelitian pengguna untuk membedakan antara iklan dan konten. Iklan memang sering dibuat menyerupai konten sehingga bagi pengguna yang tidak teliti akan memastikan dan mengkonfirmasi iklan tersebut.

Browsing di Internet menjadi suatu kebutuhan untuk mendapakan informasi atau mendapatkan file yang dibutuhkan. Tetapi tidak jarang penyedia Situs Web (Penerbit) menampilkan iklan di situs mereka, terkadang terdapat jenis iklan banner, teks, popup bahkan redirect ads yang akan membawa pengguna masuk ke situs penyedia iklan. Disini juga dibutuhkan ketelitian pengguna untuk membedakan antara iklan dan konten. Iklan memang sering dibuat menyerupai konten sehingga bagi pengguna yang tidak teliti akan memastikan dan mengkonfirmasi iklan tersebut.

Dampak Adware Berbahaya :

Tujuan Adware itu sendiri hanya menampilkan iklan kepada pengguna dan tidak bermaksud merusak sistem. Tetapi yang perlu diperhatikan adalah bahwa pengiklan bisa saja memasukkan produk yang mengandung malware dan spyware yang bermaksud untuk melakukan peretasan (Pencurian data) atau perusakan terhadap perangkat penngguna, sehingga jenis iklan apapun yang ada juga harus diikuti kehati-hatian pengguna sendiri.

Program Tidak Berguna (Mengganggu)

Program tidak berguna yang tidak berguna dari Instalasi yang tidak disadari dari iklan akan sangat mengannggu karena selain membuat bekerja lebih karena ditambah aplikasi baru atau perangkat juga program menambah iklan lebih banyak dengan menawarkan berbagi iklan lainnya.

Contoh :

– Antivirus dari iklan banyak tidak digunakan dan malah membuat kerja komputer menjadi lebih lambat

– Ekstensi brwoser yang terinstal secara otomatis sehingga Serach Engine pada browser dipaksa untuk menggunakan satu Mesin pencarian tertentu.

Perangkat lunak perusak

Perangkat lunak perusak

Merusak sistem perangkat penggunna demi mendapatkan keuntungan dari penawaran produk tertentu untuk perbaikan itu sendiri.

Spyware

Program masukan yang mampu memata-matai aktifitas pengguna serta bisa mencuri data dan informasi pengguna yang mungkin bisa digunakan oleh pihak yang tidak bertanggung jawab

Cara Mengatasi Adware Di PC dan Android dengan Mudah :

1. Menggunakan Antivirus Terpercaya

Antivirus cukup ampuh untuk menangani Adware, meskipun Anti Virus tidak menganggap Adware sebagai sebuah Virus yang berbahaya tetapi dengan menggunakan antivirus yang terjadi akan lebih aman karena jika penginstalan program yang tidak disadari penginstalannya akan langsung dihapus dan digagalkan oleh Antivirus. Serta proteksi Internet saat memasuki situs yang mungkin berbahaya akan otomatis diberikan peringatan bahkan juga dapat secara otomatis dicekal untuk mengakses situs tersebut.

2. Lebih Teliti dan Berhati-hati

Point yang ini berasal dari dalam diri penguna yaitu dengan lebih teliti saat melakukan penginstalan suatu program harus dibaca dengan teliti dan membedakan yang mana iklan dan yang mana konten.

Biasanya saat melakukan instalasi perangkat lunak terdapat iklan yang akan terpasang jika pengguna tidak melakukan Penginstalan Khusus yang menyebabkan pengguna selain menginstal program yang dimaksud juga melakukan Penginstalan Program perangkat lunak tidak diketahui karena kurang teliti dan terburu-buru saat melakukan instalasi.

Jika Anda melakukan Browsing di Internet, kunjungilah situs yang sudah terpercaya untuk menghindari situs yang secara brutal menyerang pengguna dengan iklan yang tidak baik dan berlebihan. tidak mendapatkan situs yang berlebihan dalam menampilkan iklan, jangan menggunakan Adblock karena dari situlah penerbit atau pemilik situs web penghasilan dari kegiatannya menulis untuk publik yang dapat digunakan pengguna secara gratis.

3. Hapus Adware

Perikasa aplikasi yang terinstal di komputer, biasanya adware mengalirkan iklan saat perangkat terhubung ke Internet. Dengan aplikasi yang menggunakan akses internet tidak begitu berguna maka program tersebut bisa dicurigai sebagai sumber Adware. Uninstal aplikasi yang dicurigai sebagai sumber dari adware, tetapi harus tetap hati hati jangan sampai salah melakukan Uninstall yang bias menyebabkan perangkatmu menjadi kacau.

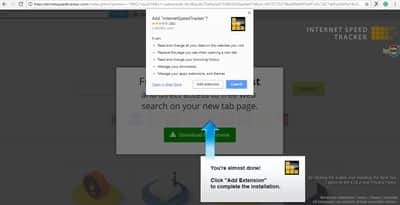

10. Browser Hijacking

Browser Hijacking atau Pembajakan Peramban merupakan jenis malware yang mengambil alih browser untuk mengubah pengaturan browser tanpa izin untuk melakukan sesuatu hal yang tidak pengguna inginkan.

Browser yang terkena serangan ini seringkali menggunakan mesin pencari yang berbeda dan mulai menampilkan iklan yang menghasilkan pendapatan bagi pembuat malware. Selain itu pembajakan browser juga dapat berisi spyware (perangkat pengintai) yang bertujuan untuk mendapatkan informasi dan data sensitif.

Dalam skenario terburuk virus ini dapat mengalihkan browser pengguna ke situs web yang berbahaya atau mengunduh perangkat lunak tertentu seperti ransomware tanpa izin pengguna. Sehingga data pada sistem pengguna akan terenkripsi sampai membayar sejumlah uang kepada pembajak untuk membukanya.

Tujuan dari pembajakan browser cukup beragam, namun pada kasus yang sering terjadi diperuntukkan untuk membantu penjahat dunia maya menghasilkan pendapatan dari iklan yang muncul pada browser.

Secara historis, malware dibuat untuk menarget sistem operasi tertentu dan menginfeksi komputer sebanyak mungkin. Sistem Operasi Windows menjadi salah satu target terbesar di masa lalu yang terkena serangan malware (serangan Ransomware).

Namun seiring berjalannya waktu pengembangan dan pemeliharaan versi malware menjadi kurang efisien karena meningkatnya penggunaan sistem operasi lain selain windows. Oleh karena itu malware ditanamkan pada browser karena pengembangan browser mulai membuat browser lintas platform. Dimana Malware dapat ditulis dan dibuat sekali lalu disebarkan melalui internet melewati browser web yang sering digunakan setiap hari.

Dampak Resiko Browser Hijacking

Dalam beberapa kasus pembajak menyuntikkan malware pada browser karena beberapa alasan :

- Mencuri infomasi dari pengguna

- Memata-matai pengguna

- Menampilkan iklan

Beberapa perusahaan pemasaran terkadang mengambil langkah serupa untuk mengumpulkan data dari aktivitas di internet hingga web apa saja yang sering dikunjungi dan berapa lama pengguna menghabiskan waktu di dalam web tersebut.

Kemudia mereka menggunakan informasi tersebut untuk menargetkan kampanye iklan atau menjualnya ke perusahaan lain yang membutuhkan data untuk keperluan konten pemasaran. Bentuk pembajakan browser yang paling merusak terjadi ketika pembajak memaksa instalasi perangkat lunak baru dan tidak legal langsung ke dalam browser itu sendiri.

Berbahaya atau tidak aplikasi ilegal yang terinstal tanpa izin pengguna dapat mengganggu dan menghabiskan banyak ruang penyimpanan hingga mengakibatkan melambatnya kecepatan pemrosesan di komputer.

Cara Mencegah Serangan Browser Hijacking

Melindungi dari serangan pembajakan browser itu menantang, banyak hal yang dapat kita lakukan untuk mencegah serangan tersebut terjadi, berikut beberapa tips dalam mencegah terjadinya browser hijacking.

- Hindari tautan dan unduhan yang mencurigakan

Tautan dan Unduhan berbahaya dapat berisi jebakan, jika kamu mengklik tautan tersebut tanpa tahu kemana arahnya. Tautan berbahaya sering kali mengarahkanmu ke arah web yang berisi banyak iklan dan unduhan berbahaya sering kali berisi malware.

- Gunakan Browser yang Aman

Gunakan browser populer yang sudah dikenal banyak orang, jangan menggunakan browser yang belum teruji keamanannya, browser yang aman dapat mencegah ancaman pembajakan dan membuatmu tetap aman.

Lakukan secara rutin penghapusan cookie dan cache pada browser, Selain itu, instal ekstensi Chrome Avast Online Security atau add-on Mozilla untuk membuat aktivitas menjelajah internet lebih aman dan nyaman.

- Jaga sistem pada perangkat selalu update

Jaga Sistem pada perangkatmu agar selalu update, pembajak selalu memanfaatkan celah keamanan pada sistem perangkat lunakmu untuk menyisipkan virus, jika kamu sering melakukan update maka celah keamanan tersebut dapat tertutup dan menghindarkanmu dari pembajakan browser sebelum serangan tersebut dimulai.

- Gunakan Antivirus

Banyak cara bagi pembajak untuk menyerang browser pada perangkat kalian, walaupun kalian sudah percaya dengan keamanan pada sistem operasi, alangkah lebih baik jika kalian tetap install antivirus untuk berjaga-jaga. Hal ini sangat berguna untuk menutup celah keamanan serta mengetahui apakah situs web, tautanm atau unduhan berbahaya atau tidak.

- Gunakan Mode Incognito

Mode Incognito memungkinkan kalian untuk melakukan pencarian yang aman dan nyaman karena pada mode tersebut browser tidak akan menyimpan history apapun seperti riwayat pencarian, data login, informasi pribadi, dllnya.

Mode Incognito juga terbukti lebih efektif menghalau pencurian data jika kalian mengakses internet menggunakan jaringan yang tidak aman seperti wifi cafe, kampus, dan tempat lainnya.

Browser Hijacking dapat menyerang semua perangkat yang terhubung dengan internet, disadari atau tidak banyak aktivitas yang terjadi di balik layar pada komputer yang tidak kamu ketahui.

Oleh karena itu dengan menerapkan beberapa cara diatas diharapkan dapat mencegah terjadinya hal-hal yang tidak kita inginkan.

Komentar

Posting Komentar